Für die Synchronisation unserer Kostenträger, auf die wir in der App die Stunden buchen, müssen die aktuellen Kostenträger aus PDS in unsere App Datenbank synchronisiert werden.

„Datensynchronisation; App trifft Warenwirtschaft“ weiterlesenSMTP und PGP kurz erklärt

SMTP

Pro Tag werden heute 319,6 Milliarden E-Mails auf der Welt versendet(statista.com)

Laut Heise.de verschlüsseln gerade einmal 16 % der Deutschen ihre E-Mails.

Dies sind nur zwei Kennziffern aus der schönen Welt der digitalen Kommunikation.

Dass diese möglich ist, dafür sorgt seit 1982 das SimpleMailTransferProtocol – kurz SMTP.

Dieses Protokoll sorgt dafür, dass E-Mails von einem Absender einen bestimmten Empfänger erreichen. Hierfür baut das SMTP Verfahren mithilfe der Information an welchen Empfänger die E-Mail gehen soll eine Kommunikation mit dem empfangenden Mailserver auf.

Der sendende Mailserver stellt sich beim empfangenden Mailserver vor, dieser antwortet im Bestfall mit Bereitschaft nun die Kommunikation beginnen zu können. Dann werden die für die E-Mail-Übermittlung benötigten Daten der beiden System ausgetauscht, daraufhin die E-Mail bzw. deren Text an sich übermittelt und am Ende eine angekündigte Trennung der Kommunikation vollzogen. Für jede Kommunikation gibt es Status Codes, welche Erfolg oder Misserfolg der Kommunikation definieren und im Bestfall bei einem Fehler auch dieArt des Fehlers für eine Fehleranalyse durch den Sender.

Nun wird zwar über SMTP der Austausch der Daten ermöglicht, diese Daten jedoch können nahezu beliebig definiert sein. Im Normalfall handelt es sich um den Test einer Mail und oft um einen Dateianhang. Dieser Austausch von Daten findet im ersten Schritt unverschlüsselt statt, d.h. der Inhalt einer Mail, also der Text ist nicht verschlüsselt.

PGP

Um dies abzusichern gibt es diverse Möglichkeiten. Eine davon ist das Verschlüsselungsverfahren PGP.

Dieses Verfahren verschlüsselt die Daten der E-Mail und stellt somit sicher, dass die Daten beim korrekten Empfänger ankommen und nur dieser die Daten dann auch einsehen kann.

Zu diesem Zweck wird die PGP die Daten der E-Mail mit einem zufällig generierten Schlüssel (Art von Kennwort) verschlüsseln.

Notwendig für diese Art der Verschlüsselung ist auch, dass jeder Empfänger auch einen öffentlichen PGP Schlüssel besitzt den er beim Aufbau einer Kommunikation an den potenziellen Sender mitteilt.

Bekommt der Sender der Mail dann den öffentlichen Schlüssel des Empfängers mitgeteilt verschlüsselt er den zufällig generierten Schlüssel mit dem öffentlichen Schlüssel des Empfängers. Beide Pakete, also das Datenpaket und der verschlüsselte zufällige Schlüssel werden sodann als verschlüsselte Nachricht an den Empfänger gesendet.

Der Empfänger kann dann den verschlüsselten zufällig generierten Schlüssel mit seinem privaten Schlüssel entschlüsseln um im nächsten Schritt dann die Nachricht mit Hilfe des zufällig generierten Schlüssels zu entschlüsseln.

Somit kann sichergestellt werden, dass die Nachricht auch wirklich den richtigen Empfänger erreicht, da dieser seinen öffentlichen Schlüssel mitgeteilt hat und nur der Empfänger den privaten Schlüssel besitzt mit dessen Hilfe der öffentliche Schlüssel genutzt werden kann.

Die Protokolle TCP und IP

Die zwei Standardprotokolle für die Kommunikation in Netzwerken und Internet erklärt.

„Die Protokolle TCP und IP“ weiterlesenDie wichtigsten Schritte zur Erfüllung der gesetzlichen Anforderungen zur DSGVO

Die neue DSGVO sieht im Wesentlichen ein Verbot der Erhebung, Nutzung und Verarbeitung von personenbezogenen Daten vor. Um dies dennoch tun zu dürfen sieht sie Ausnahmen vor, nämlich eine explizite Einwilligung der betroffenen natürlichen Person oder auch möglich durch diverse Gesetze.

„Die wichtigsten Schritte zur Erfüllung der gesetzlichen Anforderungen zur DSGVO“ weiterlesenDas Internet als Gefährdungspotential für Unternehmen und Organisationen

In modernen Unternehmen ist für PC Arbeitsplätze, Mobilgeräte und Serversysteme eine Internetanbindung unumgänglich. Doch in den letzten Jahren kommen viele neue Geräte in den Infrastrukturen hinzu. Durch Industrie 4.0 sind auch Arbeitsplätze in der Produktion, Maschinen und andere fertigende Systeme an das Netzwerk und den Internetzugang angeschlossen und benötigen diesen um zu funktionieren.

„Das Internet als Gefährdungspotential für Unternehmen und Organisationen“ weiterlesenMein beruflicher Werdegang

Im Gegensatz zum Lebenslauf führe ich hier meinen beruflichen Weg nicht in der umgekehrten Reihenfolge auf. – Mit einer Ausnahme… Ich möchte gerne zuerst auf meine derzeitige Arbeit eingehen.

„Mein beruflicher Werdegang“ weiterlesen84 aktive Installationen – die WM Connect App

Seit Veröffentlichung der App am 01. Juli 2018 haben nun alle unsere Monteure , sowie Mitarbeiter des Büros die WM Connect App installiert.

„84 aktive Installationen – die WM Connect App“ weiterlesenStatistiken visualisieren mit Extbase, Fluid und Chart.js

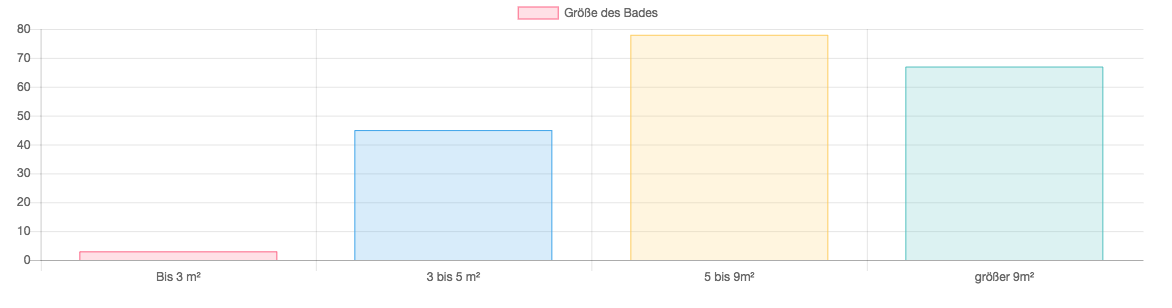

Nachdem der Badkonfigurator nun bereits mehrere Monate läuft wollen wir natürlich auch die Daten auswerten und Statistiken erstellen, um das Angebot für unsere Kunden zu optimieren.

„Statistiken visualisieren mit Extbase, Fluid und Chart.js“ weiterlesen

Optimierung einer Postgres PDS Datenbank

Da unser PDS System teilweise recht unperformant reagiert hat – und das trotz eines hervorragenden Hardware-Setups – habe ich begonnen die Performance zu analysieren.

Digitale Bewerbung mal Anders

Mitarbeiter sind unser höchstes Gut!

Und nicht Jeder ist der geborene Bewerbungsschreiber. Da aber der erste Eindruck zählt… Wieso nicht mal dem potenziellen neuen Mitarbeiter das Leben erleichtern und ihn direkt auf der Webseite bei seiner Bewerbung unterstützen.